Кластерный Администратор является агентом, который позволяет вам установить, сконфигурировать и запустить контейнеры Докера для различного Polyspace® Службы доступа.

Прежде, чем сконфигурировать и запустить Кластерного Администратора, убедитесь что:

Вы загрузили Polyspace доступ к изображению установки.

Чтобы загрузить изображение установки, перейдите к MathWorks® загрузите страницу, расширьте раздел Get Polyspace Access и нажмите Download. Убедитесь, что текст под кнопкой загрузки перечисляет номер релиза и обновления (когда применимый), что вы хотите добраться.

Докер работает на вашей машине. В командной строке введите:

docker stats --no-streamsudo systemctl start docker. Если systemctl не доступно, используйте service вместо этого.После того, как вы запустите Докера, вы должны быть зарегистрированы как член docker группа, чтобы запустить команды Докера. Чтобы видеть список текущих элементов этой группы, используйте команду:

grep 'docker' /etc/groupДобавить текущего пользователя в docker группа, используйте команду:

sudo usermod -aG docker $USER

Кластерный администратор admin-docker-agent двоичный файл включен с polyspace-access- изображение установки для Polyspace доступ. VERSIONzipVERSION версия выпуска, например, R2021b. После того, как вы загружаете изображение установки, разархивировали его, чтобы извлечь эти файлы и папки:

admin-docker-agent*

admin-docker-agent.exe*

admin.tar

appdata/

download/

gateway.tar

issuetracker-server-main.tar

issuetracker.tar

issuetracker-ui-main.tar

lm/

polyspace-access-db-main.tar

polyspace-access-etl-main.tar

polyspace-access.tar

polyspace-access-web-server-main.tar

products/

usermanager-db-main.tar

usermanager-server-main.tar

usermanager.tar

usermanager-ui-main.tar

VERSION

Запустить admin-docker-agent двоичный файл, из командной строки, перешел к папке установки, где вы извлекли содержимое zip изображение установки. Однажды в этой папке, в командной строке, введите:

admin-docker-agenttime="2020-07-10T14:23:11Z" level=info msg="Cluster Admin started. You can now connect to the Cluster Admin through your web browser at http://localhost:9443/admin using the initial password randomPass

randomPass случайным образом сгенерированный начальный пароль. Скопируйте этот пароль. Командная строка вывела, показывает паролю только первый раз, когда вы запускаете Cluster Admin. По умолчанию Cluster Admin использует протокол HTTP и запускается с имени хоста localhost и порта 9443. Чтобы сконфигурировать Cluster Admin с HTTPS, смотрите, Выбирают Between HTTP и HTTPS Configuration for Polyspace Access. Если порт уже используется, вы получаете Permission denied сообщение об ошибке. Используйте флаг --port задавать различный номер порта, например:

admin-docker-agent --port 9999Чтобы изменить пароль, нажмите CTRL+C, чтобы остановить admin-docker-agent двоичный файл и вводит эту команду:

admin-docker-agent --reset-passwordАгент Cluster Admin создает settings.json зарегистрируйте в первый раз, когда это запускается и хранит этот файл в той же папке как admin-docker-agent двоичный файл по умолчанию. Убедитесь, что только пользователь, который запускает admin-docker-agent имеет полномочия чтения-записи на settings.json файл.

По умолчанию Cluster Admin использует протокол HTTP. Когда вы запускаете admin-docker-agent двоичный файл, вы не должны задавать дополнительные флаги. Связи между Polyspace доступ и клиентскими машинами не зашифрованы.

Чтобы зашифровать данные между Polyspace доступ и клиентскими машинами, сконфигурируйте Cluster Admin с протоколом HTTPS. Чтобы завершить настройку, предоставьте сертификат SSL, закрытый ключ, что вы раньше генерировали сертификат и файл центра сертификации (CA) как PEM файлы. Чтобы обеспечить эти файлы, используйте опции -ssl-cert-file, -ssl-key-file, и -ssl-ca-file когда вы запускаете admin-docker-agent двоичный файл.

Не снова используйте файл секретных ключей, который вы используете для Authentication private key file в настройке User Manager.

Рекомендуется, чтобы вы использовали сертификат, выпущенный центром сертификации, чтобы сконфигурировать HTTPS. См. Сертификаты Использования, Со знаком Центром сертификации. Если вы не хотите использовать центр сертификации, можно сконфигурировать HTTPS при помощи самоподписанных сертификатов. Смотрите Использование Самоподписанные Сертификаты.

Настройка HTTPS для Cluster Admin включает HTTPS для сервиса Шлюза API. Этот сервис обрабатывает все связи между другими Службами доступа Polyspace и клиентскими машинами. Чтобы сконфигурировать HTTPS для связей между различными Службами доступа Polyspace, смотрите, Включают HTTPS Между Службами доступа Polyspace.

Защитите свой закрытый ключ путем применения лучших методов, таких как:

Не передавайте закрытый ключ между машинами. Вместо этого сгенерируйте и сохраните закрытый ключ в локальной файловой системе.

Ограничьте полномочия чтения-записи. Предоставьте доступ к файлу секретных ключей только администраторам Cluster Admin.

Вращайте свой закрытый ключ и сертификат регулярно (ежегодно) и аудит, у каких пользователей есть доступ к файлу секретных ключей.

Эти шаги иллюстрируют, как сконфигурировать шифрование SSL в системе Linux Debian при помощи центра сертификации вашей организации и openssl утилита.

Создайте сертификат, подписав запрос. В CN поле (общее название), задайте hostName, полностью определенное доменное имя (FQDN) машины, куда вы запускаетесь admin-docker-agent двоичный файл.

openssl req -new -newkey rsa:4096 -nodes -out myRequest.csr -keyout myKey.key \

-subj "/C=US/ST=/L=/O=/CN=hostName"

myKey.key и файл myRequest.csr, который содержит открытый ключ и данные, которые описывают ваш сервер.Представьте myRequest.csr в центр сертификации вашей организации. Центр сертификации использует файл, чтобы сгенерировать сертификат сервера со знаком. Например, admin_cert.cer.

Запустите admin-docker-agent и используйте сгенерированный закрытый ключ и подписанный сертификат. Задайте hostName FQDN и полный путь к файлу базы доверенных сертификатов сертификата ca-certificates.crt :

./admin-docker-agent --hostname hostName\

--ssl-cert-file fullPathTo/admin_cert.cer \

--ssl-key-file fullPathTo/myKey.key \

--ssl-ca-file /etc/ssl/certs/ca-certificates.crthostName вы задаете в этой команде, должен совпадать с hostName вы задали на шаге 1. fullPathTo полный путь к файлу. Когда вы открываете веб-интерфейс Cluster Admin, ваш браузер считает связь безопасным, если браузер использует базу доверенных сертификатов сертификата, которую вы задаете для --ssl-ca-file.

Сконфигурировать HTTPS в системе Linux Debian при помощи самоподписанного сертификата, который вы генерируете с openssl, выполните эти шаги:

Сгенерируйте сертификат и закрытый ключ как PEM файлы. В CN поле (общее название), задайте hostName, полностью определенное доменное имя (FQDN) машины, куда вы запускаетесь admin-docker-agent двоичный файл.

openssl req -newkey rsa:2048 -new -nodes -x509 -days 365 -keyout private_key.pem \

-out certificate.pem -subj "/C=US/ST=/L=/O=/CN=hostName"

Запустите admin-docker-agent двоичный файл и использование сгенерированный certificate.pem и private_key.pem файлы. Задайте hostName FQDN.

./admin-docker-agent --hostname hostName\

--ssl-cert-file fullPathTo/certificate.pem \

--ssl-key-file fullPathTo/private_key.pem \

--ssl-ca-file fullPathTo/certificate.pemhostName вы задаете в этой команде, должен совпадать с hostName вы задали на шаге 1. Самоподписанный certificate.pem файл также используется в качестве файла базы доверенных сертификатов сертификата. fullPathTo полный путь к файлу. Если вы используете относительные пути, вы получаете сообщение об ошибке.Когда вы открываете веб-интерфейс Cluster Admin, ваш браузер показывает предупреждение о сертификате, являющемся недоверяемым.

Чтобы включить HTTPS для связей между Службами доступа Polyspace, после того, как вы Откроете Кластерный Интерфейс Администратора, нажимают Configure Nodes на Cluster Dashboard и выбирают Enable SSL на вкладке General. Включение SSL в настройках Nodes влияет на связи только между Службами доступа Polyspace, которые установлены на том узле, и между теми сервисами и инструментом отслеживания ошибок и серверами LDAP. Сертификат SSL, закрытый ключ и файлы CA, которые вы обеспечиваете, когда вы запускаете admin-docker-agent двоичный файл снова используется в настройках Nodes, если узел уже не сконфигурирован с различным набором файлов.

По умолчанию все сервисы установлены на том же узле, и сервисные порты не отсоединены. Вы не должны включать HTTPS для User Manager, Issue Tracker и сервисов Polyspace Access, если вы не устанавливаете эти сервисы на различные узлы, или вы запускаете admin-docker-agent двоичный файл с опцией --force-exposing-ports.

Если вы устанавливаете все сервисы на тот же узел, и вы запускаете admin-docker-agent двоичный файл, не используя опцию --force-exposing-ports, и затем вы выбираете Enable SSL в установке Nodes, вы видите предупреждающие сообщения о Certificate File и Certificate Key File, не используясь, потому что порты не осушены. Если вы не планируете представление сервисных портов, можно проигнорировать предупреждения и возобновить следующие шаги в установке.

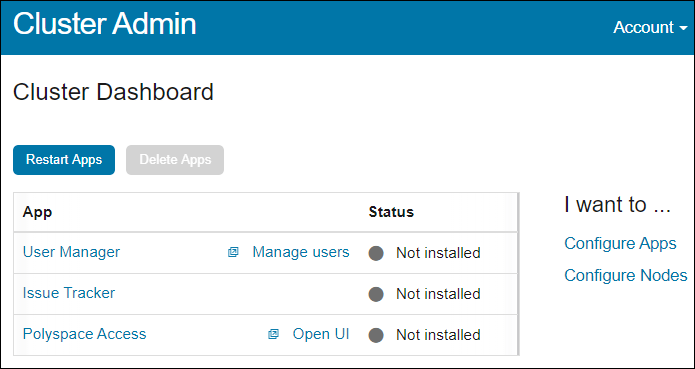

После того, как вы конфигурируете и запускаете Cluster Admin, открываете свой веб-браузер и переходите к URL, заданному в командной строке выход, когда вы запустили admin-docker-agent двоичный файл.

Войдите в систему с начальным паролем, который вы получили, когда вы запустили агента Cluster Admin. Если это - ваш первый раз, входя в систему, следуйте за подсказками.

Это - лучшая практика, чтобы изменить ваш пароль Cluster Admin после вашего первого входа в систему. Чтобы установить новый пароль, нажмите Account в правом верхнем углу веб-интерфейса и выберите Change password. Совместно используйте пароль Cluster Admin только с пользователями, которые конфигурируют и управляют Службами доступа Polyspace.

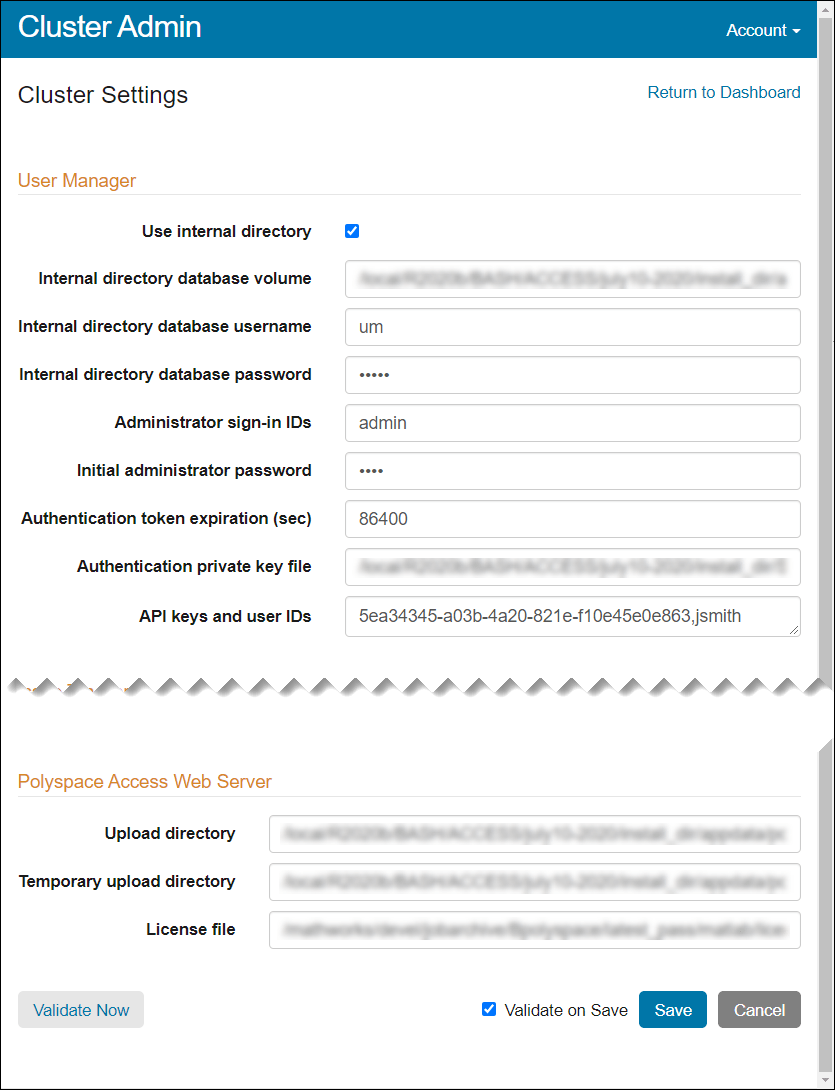

На Cluster Dashboard нажмите Configure Apps, чтобы перейти к Cluster Settings. Каждый раз, когда вы изменяете настройки, возвратитесь к Cluster Dashboard и нажмите Restart Apps для изменений, чтобы вступить в силу. Чтобы сохранить частично заполненные настройки, очистите Validate on Save.

Примечание

На Windows® системы, все пути к файлам, которые вы задаете, должны указать на локальные диски.